Привет, я Lukos, разработчик мобильных приложений под арбитраж и автор Telegram канала “Про Mobile”, сегодня поговорим о том, что шейвить трафик могут не только партнерки, но и разработчики приложений.

Покупая или арендуя мобильное приложение под слив трафика (обычно подразумевается, что оно принадлежит вам), вы можете делать с ним все что угодно:

- Оптимизировать поисковые ключи,

- Подливать с разных источников,

- Сплитовать офферы,

- Отправлять пуши и т.д.

Если ваш исполнитель порядочный человек, то можете закрывать эту статью и продолжать бороться с Facebook’ом, а если сомнения всё же есть, то стоит прочитать до конца, ведь тот, кто пишет код — контролирует и трафик тоже.

Ниже я расскажу о способах шейва, с которыми я сталкивался в ходе своей работы и о том, как с этим бороться.

Как шейвят?

- Трекерные ссылки. Самый древний и популярный способ. Когда вы берёте приложение в аренду, чаще всего, там стоит трекерная ссылка, которую всегда можно “подкрутить” так, чтоб часть трафика уходила разработчику.

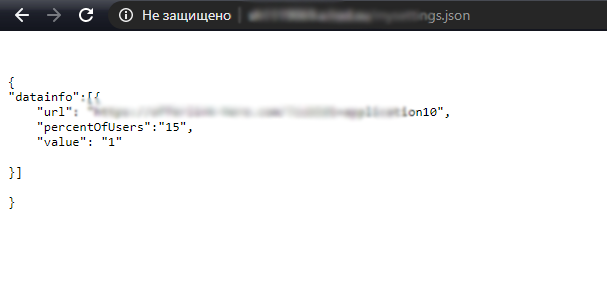

- Свой сервер. Не важно, по какому принципу вы клоачите, через трекеры, сервера или статус вконтакте (да-да, встречал и такое). Разработчик вшивает

httpзапрос на свой сервер и в случае нужного ответа — в приложение срабатывает условие, которое будет перенаправлять часть трафика. - Firebase. Метод работы такой же, как и в предыдущем варианте, только вместо своего сервера используется попытка обращение к базе данных в firebase. Логика абсолютно такая же, только немного другая реализация.

Как работают алгоритмы магазинов прил, почему одни продукты оказывают в топе, а другие никак до него не доберутся? Виноваты ли в этом плохие отзывы или агрессивный дизайн, маленький бюджет на продвижение или плохо собранная семантика? Разбираемся в «дьявольских» деталях ASO-продвижения с ребятами из команды iRent!

Как не быть обманутым?

- Если вы арендуете, запрашивайте приложение персонально под вас, с обращением к вашему серверу. В таком случае, сразу можно выявить подозрительную активность. Может получиться чуть дольше и дороже, чем с готовым приложением в сторе, зато больше уверенности.

- Помимо проверки Webview, смотрите куда идет трафик. Это можно сделать через любой снифер. Для Android рекомендую Packet Capture.

- Просите встроить свой Firebase, поскольку имя пакета уникально, обмануть третьим способом вас не получится. Если Firebase не встроен, а при деобсфукации (способ заглянуть в код приложения) он есть, то это повод насторожиться

- Проверяйте приложение. Не нужно быть программистом, чтобы бегло пробежаться по исходникам приложения. Достаточно воспользоваться сервисами, наподобие apk-deguard.com и взглянуть на все классы, которые относятся к пакету приложения. В случае, если будет найден какой-то странный запрос или адрес — задумайтесь.

- Проверяйте на нескольких эмуляторах. Чем больше, тем лучше.

Итог

Натан Ротшильд говорил: «кто владеет информацией, тот владеет миром», а кто владеет кодом, тот владеет трафиком. Поэтому, не стоит слепо надеяться, что вас никто не обманет. Имейте это ввиду. И принимайте меры предосторожности, когда работаете с новым исполнителем или замечаете, что как-то подозрительно не совпадает статистика.

Автор: Lukos